/product/cat-kabelenesushchie-sistemy/Угрозы фишинга в промышленности

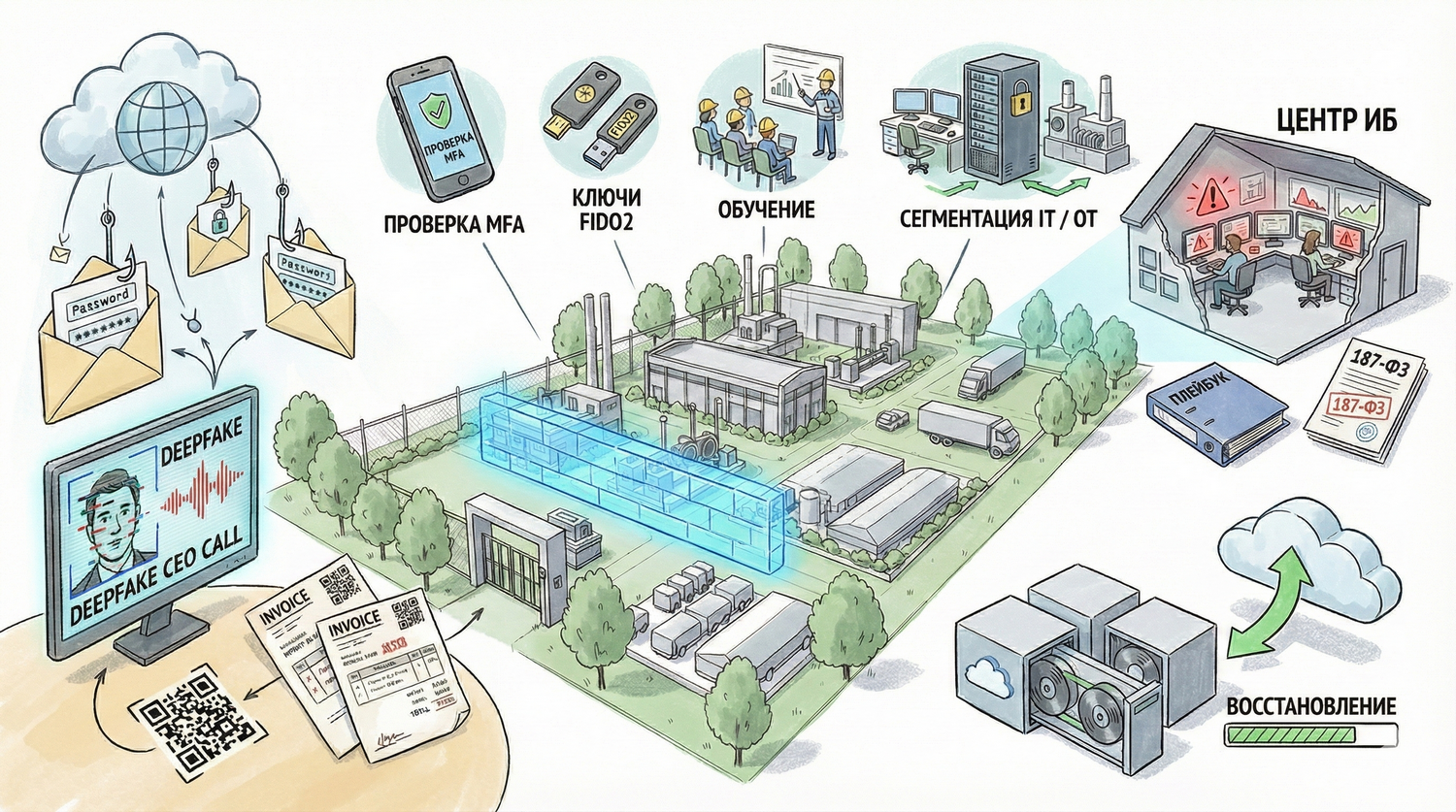

- Сценарии: spear‑phishing (адресные письма), BEC/CEO fraud (переписка от “руководства”/“партнёров”), QR‑фишинг, MFA‑fatigue (завал push‑запросами), фишинг в мессенджерах и через резюме/тендеры.

- Последствия: компрометация учётных записей, доступ к ERP/EMS/SCADA через IT‑периметр, подмена платёжных реквизитов, вывод средств, остановка цепочек поставок.

- Факты: по данным открытых источников, до 90% успешных кибератак стартуют с социальной инженерии; средняя стоимость простоя промышленного объекта — от 5 до 30 млн руб. в сутки в зависимости от отрасли.

В промышленности фишинг опасен тем, что атакующий часто стремится не к мгновенной выгоде, а к “тихому” закреплению, чтобы затем перейти к АСУ ТП через смежные IT‑системы. Без сегментации и строгой модели доступа риск эскалации высок.

Технология дипфейков и их опасность

Дипфейки — синтез голоса/видео с высокой достоверностью, а также построение “правдоподобного” делового диалога на базе LLM. В векторе атаки на производственные компании доминируют:

- Голосовые дипфейки для “срочного” платежа, изменения реквизитов, поручений на складе/в цехе.

- Видео‑созвоны с “директором” или “партнёром” с внедрением в цепочку согласования.

- Проникновение через службу снабжения (тендеры, предоплаты по редким позициям, NPI‑поставки).

| Канал | Фишинг: типичные признаки | Дипфейк: типичные признаки | Защита |

|---|---|---|---|

| Почта | Подмена домена, ссылки‑редиректы, “срочность” | Видеовставки в письма, deepfake‑ролики | SPF/DKIM/DMARC, sandbox, DLP, S/MIME |

| Звонок | Сбор данных под предлогом проверки | Клон голоса руководителя | “Правило двух каналов”, кодовые фразы, ливнесс‑проверка |

| Видеосвязь | Фальшивые инвайты/линки | Синтез лица в реальном времени | Верификация в корпоративном календаре, out‑of‑band подтверждение |

Примеры атак на промышленные компании

- Norsk Hydro (2019): фишинг привёл к распространению шифровальщика, остановке производственных линий и переводу процессов в ручной режим. Потери оценивались в десятки миллионов долларов.

- Европейская энергокомпания (2019): голосовой дипфейк “CEO” — незаконный перевод ~220 тыс. евро. Атака шла через телефон с имитацией акцента и манеры речи.

- Громкий кейс 2024 года в Азии: видеоконференция с дипфейком руководства — хищение свыше 20 млн долл. Сценарий применим и к промышленным холдингам с распределённой структурой.

Из практики ООО «КОНТУР-ЗЕТ»: на одном из объектов ТЭК злоумышленники попытались провести “срочную” предоплату по редкой позиции через дипфейковый голос “поставщика”. Сработали: правило двух каналов, матрица согласований и лимиты платежей — инцидент пресечён без ущерба.

Обучение сотрудников распознаванию

- Базовая программа: 60–90 минут раз в полугодие + микролекции по 10–15 минут ежемесячно. Фокус — признаки фишинга/дипфейков, “правило двух каналов”, безопасная работа с вложениями.

- Практика: фишинг‑симуляции и “живые” сценарии с голосовыми и видео‑подделками. KPI: уровень кликабельности, доля своевременных репортов, MTTR реагирования.

- Спецкурсы для финансовой, закупочной служб и диспетчеров: проверка реквизитов, верификация поручений, стоп‑слова и кодовые фразы.

Важно оформлять обучение в виде обязательной процедуры с тестированием, журналами и аттестацией — это снизит риски и упростит доказательную базу при проверках.

Технические средства защиты

- Почтовая защита: SPF/DKIM/DMARC, антиспам‑шлюз с sandbox‑анализом вложений и ссылок, блокировка редиректов, S/MIME/PGP для критических переписок.

- Доступ: MFA по FIDO2/Passkeys, защита от MFA‑fatigue (rate‑limit, номерные запросы), PAM для админов, политика нулевого доверия.

- Конечные точки и сеть: EDR/XDR, контроль макросов, блокировка PowerShell в пользовательском контуре, сегментация IT/OT (IEC 62443, зоны/каналы), межсетевые экраны уровня приложений.

- Мониторинг: SIEM/SOC, UEBA, интеграция с Threat Intelligence; SOAR‑плейбуки для автоматической изоляции учётных записей и хостов.

- Анти‑дипфейк практики: проверка голоса/видео кодовыми словами, обязательная верификация платежей Out‑Of‑Band (мессенджер/корпоративный портал), “живость” при видео‑созвонах.

- DLP для контроля финансовых реквизитов и договоров; безопасные шлюзы обмена с подрядчиками.

Процедуры реагирования при взломе

- Первые 0–2 часа: фиксация события, изоляция аккаунта/станции, форс‑сброс паролей и токенов, отзыв OAuth‑приложений, стоп‑лист доменов/адресов, уведомление финансов и СБ.

- 2–6 часов: сдерживание на периметре, проверка lateral movement в AD и VPN, блокировка подозрительных правил почтовых ящиков, проверка платежей/изменений реквизитов за 72 часа.

- 6–24 часа: форензика, сбор логов (SIEM), образов дисков, сетевых дампов; юридическая фиксация артефактов.

- Уведомления: для операторов КИИ — выполнение требований 187‑ФЗ о сообщении о компьютерных инцидентах в ГосСОПКА/НКЦКИ и взаимодействие с уполномоченными органами.

Плейбуки должны быть утверждены, протестированы и доступны дежурным. Регулярная тренировка MTTA/MTTR сокращает ущерб и повышает предсказуемость действий.

Восстановление после инцидентов

- Резервное копирование: правило 3‑2‑1, offsite и immutable‑копии (WORM), регулярные тестовые восстановления. Целевые RTO/RPO согласованы с бизнесом.

- Чистая повторная сборка критичных узлов (существует “золотой образ”), пересоздание секретов и ключей, повторная аттестация узлов с высоким риском.

- Пост‑инцидентный разбор (lessons learned), обновление правил почтовых шлюзов, сегментации и матриц согласования платежей.

Ролевые тренировки с персоналом

- Tabletop‑учения: сценарий “Дипфейк‑звонок на срочный платёж” и “Фишинг с изменением реквизитов”. Участники: финансы, снабжение, ИБ, СБ, юристы.

- Технические отработки: “ночной” фишинг, имитация компрометации почтового ящика с авто‑пересылкой, проверка действий SOC и дежурных.

- Периодичность: не реже 1 раза в квартал; KPI — время эскалации, доля корректных отказов и число ложных согласований.

Требования надзорных органов

- 187‑ФЗ “О безопасности КИИ РФ”: категорирование объектов, внедрение организационных и технических мер защиты, учёт и уведомление о компьютерных инцидентах, взаимодействие с ГосСОПКА.

- Постановление Правительства РФ № 127 (о правилах категорирования объектов КИИ): порядок оценки значимости и документирование.

- Приказ ФСТЭК России № 239: требования по обеспечению безопасности значимых объектов КИИ (в т.ч. управление доступом, мониторинг, реагирование).

- 152‑ФЗ “О персональных данных” и Приказ ФСТЭК № 21: меры защиты ПДн при обработке, особенно в HR/закупках и клиентских данных.

- 149‑ФЗ “Об информации…”: общие требования к защите информации и ответственности за её нарушение.

- ГОСТ Р ИСО/МЭК 27001‑2021 и 27002‑2021: система менеджмента ИБ и практики контроля; ГОСТ Р ИСО/МЭК 27035 — управление инцидентами.

Несоблюдение требований — административная и иная ответственность, при остановках производства — прямые убытки и потери контрактов. Внедрение мер ИБ — это управляемый риск и понятная окупаемость через предотвращённые простои и платежные мошенничества.

Документирование и отчетность

- Политики и регламенты: политика почтовой безопасности, порядок верификации платежей, регламент видеосвязи, “правило двух каналов”.

- Реестры: критичные процессы и владельцы, карта активов IT/OT, реестр инцидентов (с классом, ущербом, уроками), реестр провайдеров/подрядчиков.

- Плейбуки (SOAR/Runbook): фишинг‑письмо, компрометация почты, дипфейк‑звонок, изменение реквизитов, BEC‑сценарий.

- Отчётность: ежемесячные метрики (кликабельность, отчётность пользователей, MTTA/MTTR, предотвращённые суммы), поквартальная оценка зрелости и план улучшений.

Экономика и ROI

| Мера | Снижение риска | Ориентировочная окупаемость |

|---|---|---|

| DMARC + антифишинг‑шлюз | −60–80% успешных фишинг‑входов | 3–9 месяцев за счёт предотвращённых платежных потерь |

| MFA (FIDO2) и PAM | −70% компрометаций учётных записей | 6–12 месяцев за счёт снижения простоев и затрат на реагирование |

| SIEM/SOC + EDR | Сокращение MTTA/MTTR в 2–4 раза | 12–18 месяцев за счёт сокращения длительных простоев |

| Ролевые тренировки | −50% ошибок пользователей, +x2 репорты о фишинге | 3–6 месяцев благодаря предотвращению единичного инцидента |

Комплексный подход «под ключ»

Эффективность достигается комбинацией: аудит и категорирование (КИИ), проектирование сегментации IT/OT и почтовой защиты, внедрение SIEM/EDR/PAM и DMARC, обучение и симуляции, разработка плейбуков и регулярные учения, техподдержка и сопровождение. Такой цикл мы многократно реализовали на объектах нефтегаза, химии и энергетики (Лукойл, Газпромнефть, Сибур, Энергосеть, Транснефть), что позволяет быстро масштабировать проверенные практики и учитывать отраслевые нюансы.

Пошаговый чек‑лист для старта

- Проверить DMARC/SPF/DKIM и включить строгую политику reject.

- Ввести “правило двух каналов” и лимиты платежей с матрицей согласований.

- Включить MFA FIDO2 для всех внешних доступов и критичных систем.

- Запустить фишинг‑симуляции и короткое обучение для финансов/снабжения.

- Определить плейбуки и “дежурку” (контакты, эскалация, 0–24 часа).

- План внедрения SIEM/EDR и сегментации IT/OT с приоритетом на “короткие победы”.

Нужны готовые регламенты, обучение и техническая реализация “под ключ”? Команда ООО «КОНТУР-ЗЕТ» помогает предприятиям выстроить защиту от фишинга и дипфейков с учётом 187‑ФЗ, 152‑ФЗ и требований ФСТЭК, обеспечивая минимизацию рисков простоев и финансовых потерь.