В статье разбираем, чем отличаются технический аудит и анализ инцидентов в области информационной безопасности (ИБ) на промышленных и критичных объектах, как сочетать эти практики для максимального снижения рисков, какие методики использовать (NIST, ISO/IEC, IEC 62443), как выстроить работу по шагам и чего избегать. Опираемся на действующие нормы РФ и международные стандарты, а также на опыт внедрения комплексной безопасности на крупных производственных площадках.

1. Цели и задачи технического аудита

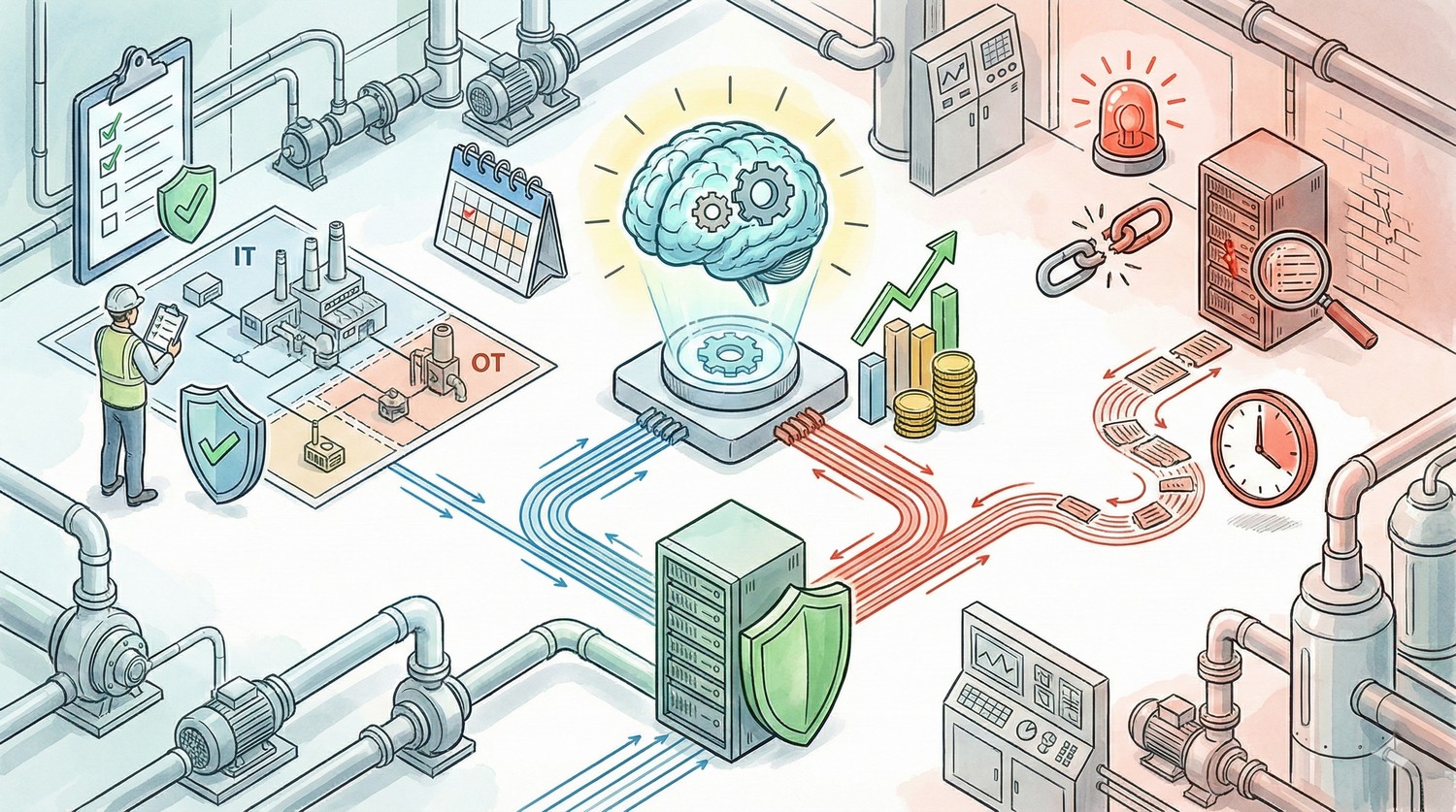

Технический аудит ИБ — это плановая оценка соответствия инфраструктуры требованиям законодательства и стандартов, а также фактического уровня защищенности. Для промышленных предприятий он охватывает ИТ и АСУ ТП/OT (операционные технологии), сетевую сегментацию, средства защиты, процессы и персонал.

- Нормативные цели: соответствие 187-ФЗ (безопасность КИИ), 152-ФЗ (персональные данные), подзаконным актам ФСТЭК/ФСБ, ГОСТ Р ISO/IEC 27001-2021, ГОСТ Р IEC 62443 (серия по кибербезопасности АСУ ТП).

- Технические цели: выявление уязвимостей, недочетов в архитектуре, некорректных настроек, дефицита мониторинга и резервирования.

- Бизнес-цели: снижение вероятности аварийных простоев, экономия на штрафах и страховании, подготовка к инспекциям и тендерам.

Ключевая идея: аудит отвечает на вопрос «насколько мы готовы», а анализ инцидентов — «что произошло и что сделать, чтобы не повторилось».

2. Методология аудита

Эффективный аудит строится на риск-ориентированном подходе, когда глубина проверки зависит от критичности активов и воздействий на технологический процесс. Используемые рамки: NIST CSF 2.0 (Identify–Protect–Detect–Respond–Recover), NIST SP 800-53 (контроли), NIST SP 800-82 (ICS), ISO/IEC 27002 (практики контроля), ISO/IEC 27005 (управление рисками), IEC 62443-2-1/3-3 (зоны и каналы, требования к уровням безопасности).

- Инвентаризация активов ИТ и OT, критичность и уровни доверия (зонирование по IEC 62443).

- Определение угроз: индустриальные сценарии (ATT&CK for ICS), внутренние/внешние акторы, ошибки персонала.

- Оценка мер защиты: политики, сетевые барьеры, СЗИ, журналирование, резервирование, исправления.

- Проверка соответствия нормам РФ (187-ФЗ, 152-ФЗ, приказы ФСТЭК, методические документы ФСТЭК/ФСБ).

- Расчет рисков: вероятности и последствия для безопасности людей, экологии, непрерывности производства, финансов.

3. Сканирование уязвимостей

Сканирование — базовый инструмент аудита, но на промышленных объектах требует аккуратности. В сегменте OT недопустимы активные агрессивные сканы, способные нарушить работу ПЛК, RTU или датчиков. Рекомендуется:

- Пассивная идентификация (SPAN/TAP, NetFlow, DPI для промышленных протоколов: Modbus, DNP3, Profinet).

- Онлайн-сканирование только на тестовых стендах или в низкокритичных зонах; согласование окна работ и плана отката.

- Учет CVE/CVSS, но с отсылкой к техпроцессу: уязвимость с высоким CVSS может быть «допустимой», если компенсирована сегментацией и мониторингом.

- Процессный аспект: регистр уязвимостей, приоритезация по риску, SLA на устранение (например, 30/60/90 дней в зависимости от критичности).

4. Пентесты и red team exercises

Пентест — контролируемое моделирование атак на согласованный периметр для проверки уязвимостей. Red team — проверка готовности всей организации: технологии, процессы, люди, обнаружение и реагирование. Для промышленных объектов:

- Четкое разграничение ИТ и OT: активные действия в OT — только через стенд или цифровой двойник.

- Сценарии на основе MITRE ATT&CK/ATT&CK for ICS: фишинг, компрометация учетных записей, lateral movement, попытки влияния на HMI.

- Условия безопасности: контрольная группа, стоп-слова, журнал действий, план немедленного отката.

- Ожидаемый результат: проверка эффективности сегментации, EDR/NDR, SIEM-корреляций, процедур SOC и дежурств.

5. Анализ логов и инцидентов

Анализ инцидентов начинается с данных: логи систем, сетевые телеметрии, события СЗИ, алерты технологических систем. Рекомендуемая практика: централизованный сбор в SIEM с хранением активного индекса не менее 90 дней и архива до 12 месяцев; для КИИ — учитываем требования компетентных органов и внутренних регламентов.

- Триаж и классификация по уровню влияния на безопасность людей и непрерывность технологического процесса.

- Форензика: временная шкала, артефакты на узлах, сопоставление с TTP злоумышленника.

- Уроки из инцидента (lessons learned): корректировка правил корреляции, усиление сегментации, дообучение персонала.

Методические основы: NIST SP 800-61r2 (Incident Handling), ISO/IEC 27035-1/2. Для OT — дополнительная сверка с NIST SP 800-82 и IEC 62443-2-4.

6. Составление отчетов

Хороший отчет — инструмент управления рисками и бюджета. Он должен быть понятным директорату и полезным инженерам.

- Структура: резюме для руководства (Executive Summary), матрица рисков, соответствие нормам (карта контролей), детальные находки, план ремедиации.

- Метрики: MTTD/MTTR, доля закрытых критических уязвимостей в SLA, уровень покрытия логированием, степень соответствия 187-ФЗ/ISO 27001.

- Приложения: реестр активов, карта сетей и зон/каналов по IEC 62443, перечень инцидентов и статусы расследований.

7. Рекомендации по улучшению

Рекомендации должны быть ранжированы по эффекту и затратам, включать технические и организационные меры. Примеры:

- Сегментация сети OT по зонам и каналам с межсетевыми экранами L3/L7 и whitelisting промышленного трафика.

- Усиление контроля доступа: MFA для удаленного доступа, учет сервисных аккаунтов, жесткие политики паролей и блокировок.

- Управление уязвимостями с тестовыми окнами для АСУ ТП и компенсирующими мерами, где патчинг невозможен.

- SIEM/NDR и playbook’и реагирования; учебные тревоги, регулярные учения blue/red/purple team.

- Резервирование и восстановление: offsite, immutable-резервы для критичных контроллеров и HMI; тесты восстановления не реже 2 раз в год.

- Актуализация локальных нормативных актов с учетом 187-ФЗ, 152-ФЗ и ГОСТ Р ISO/IEC 27001/27002.

8. Следование best practices NIST и ISO

Синхронизация с международными практиками упрощает масштабирование и аудит. Практические ориентиры:

- NIST CSF 2.0 — рамка для постановки целей и метрик по пяти функциям. Связывает ИБ с бизнес-целями.

- NIST SP 800-115 — руководство по тестированию безопасности (пентесты) с учетом жизненного цикла.

- ISO/IEC 27001/27002 — системный подход к управлению ИБ, каталог контролей для политики, процессов и технологий.

- IEC 62443 — специфика для АСУ ТП: уровни зрелости, требования к интеграторам, зонно-канальная модель.

Для доказательной базы в РФ: увязка отчетов с требованиями ФСТЭК/ФСБ и внутренними регламентами по КИИ, фиксация ролей и ответственности (RACI), журналирование решений.

9. Пошаговое внедрение

- Определить критичные активы и процессы (ИТ и OT), утвердить зонирование по IEC 62443.

- Провести базовую оценку соответствия 187-ФЗ/152-ФЗ и внутренним стандартам.

- Настроить инвентаризацию и пассивный мониторинг; разграничить окна работ для OT.

- Запустить управляемое сканирование уязвимостей; завести реестр и SLA на исправления.

- Организовать SIEM/NDR, унифицировать форматы логов, определить сроки хранения.

- Провести пентест периметра и ключевых ИТ-зон; моделировать сценарии red team без влияния на OT.

- Утвердить регламенты реагирования (runbooks) и каналы эскалации; провести учения.

- Сформировать план ремедиации: quick wins (0–90 дней), среднесрочные (3–6 мес.), долгосрочные (6–18 мес.).

- Связать метрики ИБ с KPI производства: доступность, OEE, время простоя, стоимость инцидента.

- Ежеквартально актуализировать риски, стандарты и архитектуру; ежегодно — независимый аудит.

10. Частые ошибки и их предотвращение

- Сканирование OT «как ИТ». Предотвращение: только пассивные методы и стенды, согласование с технологами.

- Отсутствие связи ИБ с бизнес-рисками. Решение: риск-ориентированные отчеты и метрики, приоритезация по влиянию на техпроцесс.

- Единовременные проекты без операционного цикла. Решение: процесс управления уязвимостями и инцидентами, регулярные учения.

- Переизбыток инструментов без интеграции. Решение: архитектура «меньше, но лучше», единый центр событий, унификация форматов.

- Неполная юридическая база. Решение: актуализированные ЛНА, модели угроз, матрицы доступа, соответствие ФЗ и ГОСТ.

Сравнительная таблица: технический аудит и анализ инцидентов

| Критерий | Технический аудит ИБ | Анализ инцидентов |

|---|---|---|

| Цель | Оценка готовности и соответствия, выявление уязвимостей | Понять причины и последствия, предотвратить повторение |

| Триггер | Планово, по графику, перед инспекцией | Факт события, аномалия, компрометация |

| Фокус | Системы, архитектура, процессы, соответствие | Данные логов, цепочка атаки, TTP злоумышленника |

| Инструменты | Инвентаризация, сканеры, пентест, ревью конфигураций | SIEM, форензика, таймлайны, корреляции |

| Результат | Реестр рисков, план ремедиации, карта соответствия | Отчет по инциденту, уроки, улучшенные правила и процессы |

| Метрики | Уровень соответствия, доля закрытых CVE, покрытие логами | MTTD/MTTR, предотвращенные повторные инциденты |

Практика и ROI: кейсы с промышленных объектов

На одном из объектов нефтегазовой отрасли после базового аудита и внедрения сегментации по IEC 62443 доля критичных уязвимостей в технологическом сегменте снизилась на 62% за 4 месяца; среднее время обнаружения аномалий (MTTD) сократилось с 12 часов до 45 минут. По оценке службы главного механика, потенциальный простой на линии смешения удалось предотвратить дважды в течение квартала.

В энергетике после red team-учений и донастройки SIEM число ложноположительных срабатываний уменьшилось на 35%, а среднее время реагирования (MTTR) сократилось с 6 часов до 1 часа 40 минут. Это позволило перераспределить дежурные ресурсы без увеличения штата. Практика соответствует NIST SP 800-61 и внутренним стандартам по КИИ.

Подобные проекты выполнялись на площадках крупных заказчиков из перечня ТЭК и транспорта; применялись единые методики и полный цикл работ — от обследования и проектирования до внедрения и сервисной поддержки.

Нормативные акценты и ответственность

- 187-ФЗ «О безопасности критической информационной инфраструктуры» — классификация объектов, требования к защите, уведомления об инцидентах.

- 152-ФЗ «О персональных данных» и подзаконные акты ФСТЭК — меры по защите ПДн (организационные и технические).

- ГОСТ Р ISO/IEC 27001-2021 и 27002-2021 — система менеджмента ИБ и практики контроля.

- ГОСТ Р IEC 62443 — специфика безопасности АСУ ТП (зоны/каналы, уровни безопасности, требования к интеграторам).

Соблюдение норм снижает риски штрафов и остановок, а также облегчает взаимодействие с регуляторами и партнерами по цепочке поставок.

Что выбрать: аудит, анализ инцидентов или оба?

На практике нужен «замкнутый цикл»: регулярный аудит выявляет системные провалы, а анализ инцидентов дает фактическую обратную связь о том, как работают процессы и средства защиты в реальности. Компании, которые совмещают оба подхода и подкрепляют их учениями, сокращают вероятность тяжелых простоев и повышают предсказуемость затрат на ИБ.

Чек-лист для старта в течение 30 дней

- Назначьте владельцев рисков по ключевым активам ИТ/OT и согласуйте карту зон/каналов.

- Включите пассивное наблюдение за промышленным трафиком и централизуйте логи в SIEM.

- Запустите базовый реестр уязвимостей и определите SLA на исправления по уровням риска.

- Смоделируйте 1–2 приоритетных сценария реагирования и проведите мини-учение.

- Согласуйте дорожную карту: quick wins, бюджет на пентест/учения, план обучения персонала.

Почему важно комплексное исполнение

Промышленная безопасность — это связка пожарной, антитеррористической, транспортной и кибербезопасности. Любой инцидент ИБ в OT может привести к физическим последствиям. Поэтому критично, чтобы технический аудит и анализ инцидентов выполнялись с учетом технологических рисков, планов ППР и правил охраны труда; а проекты — единым циклом: обследование, проектирование, монтаж, пуско-наладка, сопровождение.

Готовность к диалогу и пилоту

Команда с опытом 10+ лет и более 150 внедрений на объектах ТЭК и транспорта поможет выстроить практику аудита и анализа инцидентов, учитывая российскую нормативную базу и специфику АСУ ТП. Запросите пилот: начнем с экспресс-обследования и плана быстрых улучшений с оценкой эффекта по MTTD/MTTR, снижению рисков простоя и затрат на соответствие.